Ministerie van Volksgezondheid bouwt Vulnerability Analysis Tool

OpenKat is een vulnerability analysis tool ontwikkeld door het Ministerie van Volksgezondheid. BiteStreams heeft geholpen bij het ontwikkelen van kwalitatieve software en het handhaven van hoge prestaties.

Het Doel

Automatiseer het werk van pentesters met gestandaardiseerde rapporten en continue planning en forensisch beveiligde, historische opslag.

De Uitdaging

Het beheren van historische gegevens samen met een gematerialiseerde grafische weergave. Het handhaven van een performant en stabiel systeem en tegelijkertijd zorgen voor een goede ontwikkelervaring.

De Aanpak

Het creëren van een versleutelde ruwe (meta-data) database en het ontwikkelen van communicatiepijplijnen tussen de frontend, planner en workers.

- Sector

- Publieke Sector

- Use Case

- Applicatie Monitoring

Over OpenKat

Tijdens Covid werd het Ministerie van Volksgezondheid geconfronteerd met een aantal ongekende uitdagingen. Ze kregen de verantwoordelijkheid voor het bewaken van veel nieuwe interne systemen, terwijl ze verbonden waren met verschillende externe partijen. De grote vraag naar robuuste penetratietests resulteerde in de ontwikkeling van een applicatie die deze systemen continu scant en bewaakt. Belangrijk is dat het de bevindingen rapporteert in een gestructureerd formaat. Na anderhalf jaar werk is deze tool - OpenKat - nu open source sinds 1 juli 2022.

Geautomatiseerde en aantoonbare penetratietesten

Het Ministerie van Volksgezondheid stond voor verschillende uitdagingen bij het automatiseren van penetratietests. Hier zullen we een paar van de belangrijkste noemen.

- Elke tool en pentest is anders: Elke pentest is anders omdat het vinden van één kwetsbaarheid kan leiden tot het vinden van andere kwetsbaarheden. Bovendien gebruikt elke pentester verschillende tools (uit het overvloedige aanbod van tools), zoals nmap, shodan en andere, en bijna geen van deze tools geeft de resultaten weer in een standaardformaat.

- Pentesten in de loop der tijd: Een andere uitdaging is het feit dat bevindingen uit het verleden moeten worden gerelateerd aan de bevindingen die op dit moment worden gevonden, en deze bevindingen moeten digitaal worden bewezen. Deze mechanisme maakt het mogelijk om verantwoordingsplicht te creëren.

Al met al resulteerden deze vereisten in een complex set van services die naadloos moeten samenwerken om de beoogde resultaten te behalen. Het beveiligingsteam had een handvol mensen die werkten aan deze uitdagingen, wat resulteerde in een proof of concept van OpenKat. Er waren echter nog steeds uitdagingen op het gebied van de juiste conceptuele architectuur, structuur en mankracht. Het team kreeg groen licht om een degelijke MVP te bouwen en was op zoek naar uitbreiding van de ontwikkelingscapaciteit.

Solide fundamenten, data-engineering en DevOps

Tussen april en juli 2021 trad BiteStreams toe tot het OpenKat-team. Naarmate de applicaties complexer werden, hielpen we het team bij het opzetten van geautomatiseerde ontwikkelomgevingen, inclusief CI/CD-test- en build-pipelines met Docker en GitHub Actions. Deze pipelines en inspanningen hebben het team geholpen om een hoog tempo aan te houden en hebben bijgedragen aan een veel eenvoudigere onboarding-ervaring voor de vele mensen die betrokken waren bij het bouwen van OpenKat. Daarnaast hebben we verschillende beveiligingsgevallen ontwikkeld en bijgedragen aan de architectuur, datamodellering en interface-ontwerp van het applicatielandschap.

Resultaat

Het project wordt nog steeds actief gebouwd en onderhouden en heeft veel positieve feedback gekregen van de community.

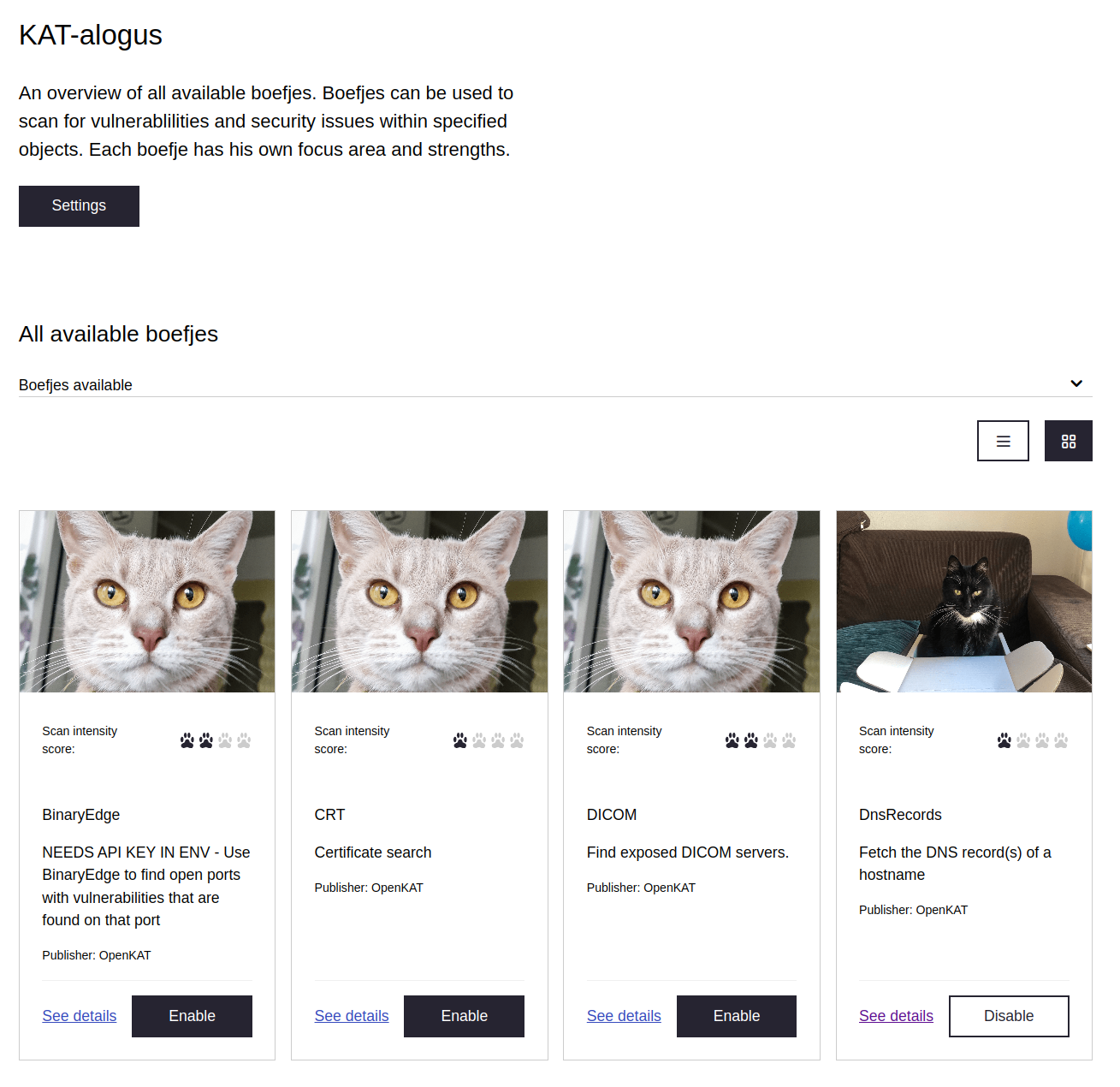

Voorbeeldpagina: KAT-alogus

OpenKat biedt een lijst van scannertools in hun zogenaamde KAT-alogus:

Objecten worden automatisch gescand met alle ingeschakelde tools.

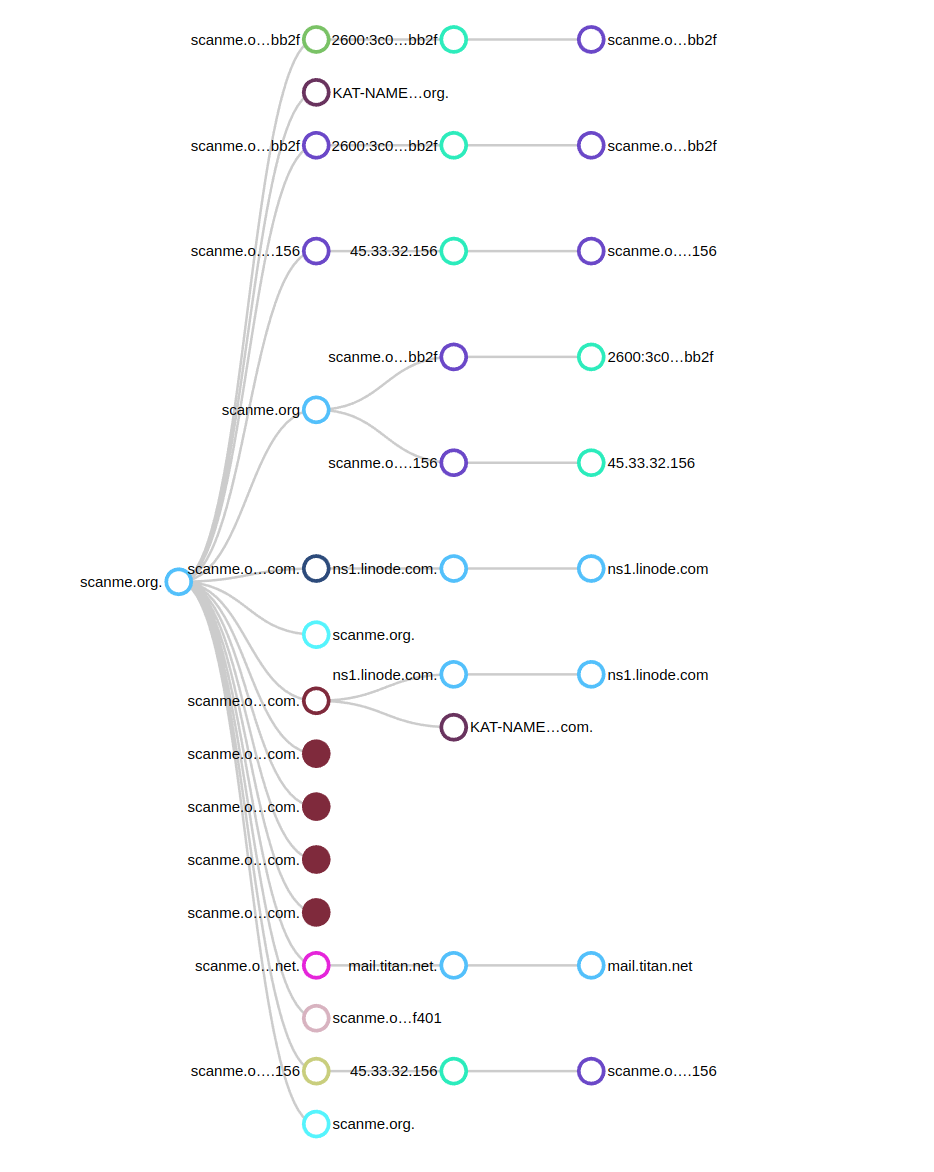

Voorbeeldpagina: Objectgrafiek

Als we bijvoorbeeld https://scanme.org toevoegen, laten we OpenKat draaien en krijgen automatisch de volgende objectgrafiek nadat we een DNS-scantool inschakelen:

Bij May Contain Hackers 2022 (MCH) werd speciaal een tent opgezet voor OpenKat.

Kenmerken:

Wil je meer weten? Neem nu contact met ons op

Word meer datagedreven met BiteStreams en laat de concurrentie achter je.

Neem contact op